n. 5 anno 2023

Come proteggere le aziende nell'era della digital economy

di Fabienne Flesia

Si è spesso portati a pensare che gli attacchi informatici siano “prerogativa” esclusiva di grandi aziende e gruppi internazionali e che quindi le PMI ne siano in qualche modo immuni, cosa purtroppo non vera. Una prima conseguenza è che molte PMI, ritenendosi al sicuro, investono pochissimo in sistemi di sicurezza informatica, ritenendolo un mero costo. Al contrario, si tratta di un’area da ritenersi oggi vitale e strategica, alla quale anche i temporary manager chiamati a gestire progetti complessi nelle PMI devono prestare la dovuta attenzione.

Le PMI pensano di non essere un bersaglio interessante per attacchi informatici, ma la situazione in Europa è ben diversa: Ogni giorno, siamo spettatori di attacchi informatici che prendono di mira le aziende private di qualsiasi dimensione, le autorità pubbliche ed i comuni cittadini. Gli hacker non fanno eccezione, ogni azienda, indipendentemente dalle sue dimensioni, ma anche dal suo campo di attività, è suscettibile di un attacco e spesso di tipo ransomware.

Nel panorama italiano, l’autorità di supervisione nazionale sulla protezione dei dati personali ha fatto il constato seguente: “Il numero di data breach notificati nel 2021 al Garante da parte di soggetti pubblici e privati ammonta a 2071 (con un aumento di circa il 50% rispetto al 2020), molti dei quali relativi alla diffusione di dati sanitari che hanno portato anche a sanzioni.”

Questo fenomeno in evoluzione costante richiede un presidio da parte di imprese ed enti allo scopo di proteggere i dati aziendali ed i relativi sistemi informatici dagli attacchi esterni organizzati da hacker o da gang di criminali informatici.

Un inarrestabile “tiro alla fune”: da un lato, le aziende, piccole, medie o grandi, che cercano di difendersi dalle intrusioni nei propri sistemi informativi, e dall'altro, gli aggressori sempre più esperti, attratti dal richiamo del profitto e stimolati dalle vulnerabilità dei loro bersagli.

Quale metodo viene più comunemente utilizzato con quale risultato?

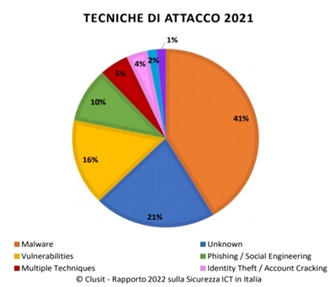

Il ransomware è il tipo di attacco più frequente, con una combinazione di tecniche di PHISHING E SOCIAL ENGINEERING insieme a un MALWARE o programma malevole. Secondo l’ultimo rapporto del Clusit, le tecniche di phishing e malware corrispondono al 50% degli attacchi realizzati nel 2021.

Il phishing è una truffa informatica basata su una simulazione d’identità: le modalità sono molteplici, una telefonata, un'e-mail, a volta una PEC, con il logo contraffatto di un istituto di credito o di una società di commercio elettronico, in cui si invita il destinatario a comunicare informazioni personali riservate oppure ad avere comportamenti che producono un data breach ; ad esempio, a fornire le proprie credenziali di accesso oppure a collegarsi ad una falsa pagina web per rilasciare dati riservati , o a scaricare allegati che contengono un programma dannoso che si installa sul dispositivo dell’utente e progressivamente prende possesso della sua macchina, della rete informatica dell’organizzazione intera alla quale è collegato e delle informazioni necessarie per scatenare un attacco fatale.

Questi attacchi possono essere realizzati anche attraverso software e app (giochi, utilità per il PC, persino falsi antivirus), offerti gratuitamente per invogliare gli utenti a scaricare applicazioni ed infettare in questo modo i loro dispositivi.

In generale, un attacco ransomware avviene in tre fasi, che nella maggior parte dei casi si svolgono nel modo seguente:

Fase n1 – Spear phishing e scarico di malware

Dopo aver recuperato gli indirizzi mail dei bersagli grazie a tecniche di Social Engineering o semplicemente acquistati sul dark web, l’internet parallelo dove tutto è permesso, i criminali informatici inviano migliaia di e-mail di phishing con metodologie sempre più efficienti. Parliamo di mail apparentemente normali, che sembrano arrivare dalla Banca, dall’Agenzia delle Entrate, dal corriere postale, per fare alcuni esempi. Queste mail sembrano autentiche con un layout simile a quello usato normalmente dalle aziende di riferimento. Nella mail viene richiesto al destinatario di fornire i suoi dati personali per poter accedere ad un servizio oppure si chiede di aggiornare, convalidare o confermare le informazioni contenute nel proprio account, sempre con una certa urgenza per spingere l’utente ad agire automaticamente, senza riflettere, spinto dall’ansia.

La mail di phishing contiene un allegato dannoso oppure un link ad un falso sito internet molto simile ad un sito ufficiale al quale la vittima viene reindirizzata. Una volta scaricato l’allegato o realizzato il contatto con il falso sito internet, un malware si posiziona nel dispositivo dell’utente, senza essere riconosciuto e bloccato da programmi antivirus tradizionali. In effetti, spesso il malware può rubare informazioni dell’utente attaccato, senza che quest’ultimo se ne accorga, anche per lunghi periodi di tempo.

Fase n2 – Preparazione dell’attacco

Una volta installato il virus all’interno del sistema operativo, quest’ultimo non è registrato nella memoria della macchina ma accede all’Active directory, ai dispositivi aziendali strategici, per rubare le credenziali di amministratori di sistemi ed altre informazioni preziose. Come riporta l’autorità di supervisione nazionale sulla protezione dei dati personali, “è bene ricordare che ogni dispositivo "infettato" ne può "contagiare" altri. Il ransomware può diffondersi sfruttando, ad esempio, le sincronizzazioni tra dispositivi, i sistemi di condivisione in cloud, oppure può impossessarsi della rubrica dei contatti e utilizzarla per spedire automaticamente ad altre persone messaggi contenenti link e allegati che diventano veicolo del ransomware”.

Il furto di informazioni può durare mesi, persino anni, fino al giorno in cui l’hacker ritenga che sia giunto il momento propizio per poi scatenare l’attacco più disastroso per la società bersaglio, spesso in concomitanza con i week-end o nei periodi festivi.

Fase n3: Crittografia dei dati e riscatto

La terza e ultima fase di un attacco ransomware consiste nel blocco dell’accesso ai sistemi operativi, all’esfiltrazione delle informazioni, alla crittografia dei dati e alla richiesta di riscatto da pagare per liberare e decriptare i dati. La richiesta di pagamento, con le relative istruzioni, compare di solito in una finestra che si apre automaticamente sullo schermo del dispositivo infettato. All’utente viene minacciosamente comunicato che ha poche ore o pochi giorni per effettuare il versamento del riscatto, altrimenti il blocco dei contenuti diventerà definitivo, con la conseguenza che l’impresa target non potrà più avvalersene.

Una volta realizzato l’attacco, il virus spesso cancella tutte le tracce della sua presenza e rende impossibile il collegamento con il cyber criminale. L’incidente deve essere preso in carico, nel più breve tempo possibile, dal dipartimento informatico e da esperti in cyber security, sia per poter effettuare corrette diagnosi sia per adottare efficaci azioni di rimedio. L’esperienza insegna che, spesso, non essendo preparati a eventi del genere e sotto la forte tensione degli eventi, i primi soccorritori effettuano azioni non corrette come quella di spegnere (invece di disconnettere) i dispositivi infetti.

Vi sono anche obblighi di comunicazione imposti da normative, come quelli di notifica all’autorità di supervisione nazionale sulla protezione dei dati, entro 72 ore dalla conoscenza dell’incidente.

Per contrastare questi eventi criminosi ed anche per limitare eventuali proprie responsabilità, è opportuno denunciare l’accaduto alla Polizia Postale.

Quali conseguenze par l’azienda colpita?

L’azienda è “paralizzata” e corre tre tipi di rischio:

- i dati possono essere persi con il conseguente blocco dell’attività e significative perdite economiche;

- i dati sono divulgati per essere messi in vendita sul dark web con gravi conseguenze per la propria reputazione;

- l’attacco viene comunicato alla stampa con impatti negativi significativi per l’azienda.

Come proteggersi da un attacco informatico?

La migliore protezione è la gestione della sicurezza informatica con l’aggiornamento metodico del sistema operativo e dei software utilizzati, l’adozione di antivirus di nuova generazione con estensioni anti-malware e la realizzazione di periodici e ravvicinati salvataggi o backup dei dati. Con un corretto backup, in caso di necessità, si potranno così ripristinare i dati diventati inaccessibili, quantomeno fino all'ultimo salvataggio. E’ necessario rafforzare la sicurezza anche a livello di applicazioni (sito e-commerce, modulo web, portali clienti, ecc.) e di accesso alla rete della propria azienda con soluzioni di sicurezza informatica basate sull'intelligenza artificiale con penetration test periodici e sicurezza predittiva. Queste tecniche hanno una maggiore capacità di identificare e fermare gli attacchi informatici prima che sia troppo tardi.

Ma anche in presenza di sistemi di sicurezza informatica di ultima generazione e molto performanti, il fattore umano è sempre essenziale come il presidio e la formazione del personale. Molto spesso gli attacchi hanno successo grazie a un tasso di negligenza che si sarebbe dovuto e potuto evitare senza eccessiva difficoltà. Nessuna tecnologia può considerarsi auto-sufficiente. Tutti i dipendenti devono essere consapevoli dei pericoli e delle conseguenze delle proprie azioni sul web che possono compromettere l'intera rete aziendale. Da qui l'importanza di sensibilizzare i dipendenti attraverso distinti percorsi formativi calibrati sui differenti ruoli svolti: amministratori di sistema, addetti alla funzione IT, incaricati, insomma l’intero personale aziendale.

Oggi, l’approccio alla sicurezza informatica si sta evolvendo anche come supporto ai programmi di sostenibilità e ciò costituisce una delle principali sfide affrontate dalle organizzazioni, con impatti che poi si riverberano sull’intera società.

Fabienne Flesia - Partner House of Data - Imperiali